Aujourd'hui, je vous propose un long billet sur le routage inter-domaine, sa sécurité actuelle et RPKI+ROA.

Attention : RPKI+ROA est encore un mécanisme tout jeune. Cela signifie que, bien que les concepts de base ne changeront pas et que ce travail date de mai 2013, certaines informations contenues dans ce travail vont devenir obsolètes à plus ou moins long terme.

Pour lire la version HTML, il suffit de cliquer sur le lien "Lire la suite" (et/ou de poursuivre ci-dessous). Pour ceux qui préfèrent lire un si gros pavé en PDF, c'est par là : Sécuriser le routage sur Internet.

Je mets également les sources LaTeX à votre disposition. Ces sources LaTeX peuvent servir de base à d'autres documents. Sources.

Vous pouvez également récupérer la maquette (vous comprendrez la raison de son existence en lisant le pavé). Elle peut servir pour mieux visualiser le fonctionnement de RPKI+ROA ou pour simplement tester ses différents composants. Elle repose sur LXC. Le tar contient la maquette compressée avec LZMA ainsi que les instructions d'utilisation au format texte. Maquette RPKI-ROA. Les fichiers de configurations principaux pour refaire une maquette from scratch sont disponibles ici : Fichiers de configuration principaux de ma maquette RPKI-ROA.

Et pour terminer, vous pouvez également récupérer le visuel projeté durant ma soutenance et ses sources. Support visuel soutenance | Sources LaTeX support visuel soutenance.

Si vous voulez tout récupérer (maquette, sources, pdf) en un seul coup, c'est par là : Sécuriser le routage sur Internet - Pack all-in-one.

Le tout (les sources LaTeX, les pdf, les images, la maquette, ...) est diffusé sous la licence habituelle de ce blog, à savoir : CC-BY-SA 3.0 France.

-----------------------------------------------------------

Remerciements

Je remercie Jean-Jacques Pansiot, Stéphane Cateloin et Pierre David pour m'avoir donné l'opportunité d'étudier le présent sujet.

Je remercie vivement Stéphane Bortzmeyer pour m'avoir donné envie d'approfondir ce sujet à travers son blog ainsi que pour son suivi et ses relectures.

Table des matières

- Remerciements

- Table des matières

- Introduction

- Rappels

- De l'intérêt d'un routage sécurisé

- Quelles solutions ?

- RPKI+ROA

- Mise en œuvre

- Conclusion

- Références

- Annexes

- Création de la maquette

- Création des conteneurs LXC

- Configuration du réseau

- Premier lancement

- Installer l'AC (rpki tools) sur P1-64500

- Installer le cache-validateur RPKI-Validator

- Installer le cache-validateur rcynic

- Installer Quagga

- Activer la validation RPKI+ROA

- Astuce : relier un conteneur à Internet

- Astuce : accéder à un conteneur depuis l'hôte

- Création de la maquette

- Glossaire

- Table des figures

- Notes

Introduction

Un travail sur une problématique de recherche, d'une durée approximative de quatre mois, sur un thème choisi par les étudiants, est à réaliser lors du deuxième semestre de la première année du master informatique à l'UFR Mathématique-Informatique de l'université de Strasbourg. Ce projet donne lieu à l'écriture d'un rapport et à une soutenance.

Pour ce travail, j'ai choisi de m'intéresser à la sécurisation du routage sur Internet. Il s'agit, pour moi, d'avoir une meilleure compréhension des mécanismes sous-jacents et de ses faiblesses. Il s'agit aussi de comprendre les problématiques sous-jacentes à un routage sécurisé et d'étudier, en détail, une des solutions techniques actuelles qui répond à cet impératif de sécurité : RPKI+ROA.

Mon intérêt pour cette problématique vient du fait que le routage est le pilier de tout réseau, du réseau de transport routier à Internet en passant par le réseau téléphonique. Son importance est même capitale dans les réseaux acentrés (qui n'ont pas de centre), c'est-à-dire dans les réseaux où l'information n'est pas diffusée (donc connue) depuis un unique point central du réseau, comme Internet. Compte tenu de l'importance d'Internet dans nos vies et pour nos libertés, s'intéresser à la sécurisation de son fonctionnement intrinsèque ne peut être qu'enrichissant.

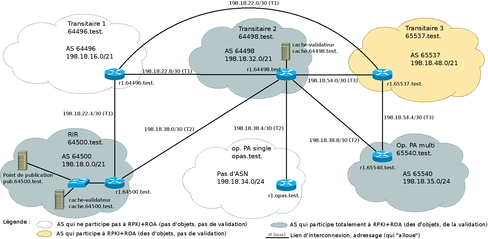

Pour avoir une vision complète de RPKI+ROA, ce que ne permet pas la théorie, j'ai décidé de réaliser une maquette complète : plusieurs réseaux interconnectés, du routage dynamique entre ces réseaux et de la validation RPKI+ROA.

Ce rapport se propose de synthétiser mes recherches. Dans un premier temps, ce rapport se proposera de faire une synthèse des risques actuels. Ensuite, il fera un tour de table des différentes solutions avant de faire une présentation détaillée de l'une d'entre elles : RPKI+ROA. Enfin, la dernière partie de ce rapport se proposera de présenter ma mise en œuvre pratique de RPKI+ROA.

Rappels

Avant d'entrer dans le vif du sujet, je vais rappeler, brièvement, la manière dont sont faits la distribution des ressources sur Internet et le routage inter-domaine.

Adressage

Les ressources numériques uniques d'Internet, parmi lesquelles les numéros d'AS (ASN) et les préfixes IP, doivent être uniques, de manière globale, sur le réseau : dans un même temps, il ne peut pas y avoir deux machines possédant la même adresse IP publique sur Internet (sauf quand c'est désiré : cas de l'anycast, par exemple). Il faut donc distribuer ces ressources de manière cohérente au niveau mondial.

D'environ 1972 jusqu'au milieu des années 1990, cette mission était assurée par le Network Information Center. Ce NIC, qui se situait initialement au Stanford Research Institute, a été déménagé à plusieurs reprises durant les années 1990 en fonction des contrats (Network Solutions, ARIN, ...). Pour les lecteurs désireux d'en apprendre plus :

- Du temps des dinosaures, de 1972 jusqu'au début des années 1990, cette mission était assurée par le Network Information Center. Ce NIC se trouvait au Stanford Research Institute. Il assurait les "services de NIC" aussi bien auprès du Defense Data Network (ensemble mondial des réseaux militaires américains) qu'auprès du naissant Internet, descendant d'ARPANET[1]. À partir de 1988, date de création de l'IANA, cette dernière continua à lui déléguer ses responsabilités dans l'allocation des adresses et des numéros d'AS. Le NIC eut alors un rôle plus technique similaire au lien qu'il y a aujourd'hui entre l'ICANN et l'IANA.

- Dans les années 1990, les services du NIC furent assurés par différents organismes en fonction des contrats :

- Network Solutions d'octobre 1991 à décembre 1997. De 1991 à 1993, Network Solutions était sous contrat avec Government Systems Inc. De 1993 à 1997, à la suite d'un appel d'offres, Network Solutions était sous contrat avec la National Science Foundation, dans le cadre du projet InterNIC de cette dernière. Network Solutions s'occupait de l'enregistrement des noms de domaine, de l'allocation des préfixes IP et des numéros d'AS[2].

- De décembre 1997 à septembre 1998, l'American Registry for Internet Numbers repris les rôles attribués à Network Solutions ;

- Fin 1998, le projet InterNIC a été restructuré et la gestion des préfixes IP (v4/v6), des numéros d'AS, de la racine du DNS et des zones "reverse" a été rattachée à la nouveau-née ICANN et à l'IANA.

Dès le début des années 1990, face à l'augmentation du nombre de réseaux, et pour répondre à l'habituelle problématique de répartition du pouvoir, l'idée de distribuer l'allocation des ressources uniques sur Internet émerge[3].

Depuis, l'IANA (bras droit de l'ICANN pour la technique), distribue les ressources à cinq instances régionales, les Regional Internet Registry (RIR) qui sont chargés de distribuer les ressources pour une "région" du monde. Ces cinq RIR sont :

- RIPE-NCC (Réseaux IP Européens) pour l'Europe et le Moyen-Orient ;

- ARIN (American Registry for Internet Numbers) pour l'Amérique du Nord ;

- APNIC (Asia Pacific Network Information Center) pour l'Asie et le Pacifique ;

- LACNIC (Latin American and Caribbean IP address Regional Registry) pour l'Amérique latine et les îles des Caraïbes ;

- AfriNIC (African Network Information Center) pour l'Afrique.

Les RIR distribuent à leur tour les ressources qu'ils obtiennent selon leur propre politique d'allocation. Les ressources indépendantes (numéro AS, préfixes IP dits Provider-Independent, PI), sont distribuées sur justificatif d'usage prévu, directement aux opérateurs réseaux. Les autres ressources (préfixes IP dits Provider-Aggregatable, PA) sont distribuées aux membres des RIR, appelés Local Internet Registry (LIR)[4].

Les LIR utilisent les ressources qu'ils obtiennent pour leur usage propre mais ils peuvent aussi distribuer une partie de leur allocation, à un niveau local, à d'autres opérateurs, sur justificatif d'usage prévu (information à transmettre au RIR).

Il y a néanmoins quelques exceptions à cette distribution :

- Certaines ressources sont réservées à des usages précis (exemples : documentation, adresses privées, 6to4, ...) et ne sont donc pas distribuées[5].

- Les préfixes obtenus avant l'apparition des RIR, appelés legacy (l'héritage) ou swamp (le marais), sont en dehors de ce système de distribution et des "règlementations" associées. Au début des années 2000, les RIR se sont réparti ces préfixes en fonction de la localisation géographique de leur titulaire : c'est le programme ERX - Early Registration Transfer[6]. Les RIR tentent de convaincre les titulaires de ressources legacy de devenir membres et de participer ainsi aux frais de gestion[7].

- Dans certaines régions du monde (surtout en Asie et en Amérique Latine), on trouve également des National Internet Registry (NIR), c'est-à-dire des entitées qui font partie de la hiérarchie d'allocation des ressources uniques au même niveau qu'un LIR (donc sous "l'autorité" d'un RIR) mais qui agissent à un niveau national ou pour le compte d'une entité économique bien définie. Exemple : China Internet Network Information Center ou Network Information Center Mexico.

Routage inter-domaines

Le protocole de routage utilisé entre les AS pour s'échanger des routes et construire dynamiquement les tables de routage est BGP. Sa version 4 (celle qui doit être utilisée) a été normalisée, pour la première fois, dans le RFC 1654 en 1994 et mis à jour depuis (RFC 1771 en 1995 et RFC 4271 en 2006). BGP est catégorisé comme un protocole à vecteur de chemins.

L'échange des routes se fait au-dessus d'une session TCP, sur le port 179. Les échanges entre deux pairs BGP (deux routeurs interconnectés directement) se font à l'aide de différents messages tels que « OPEN » pour ouvrir la connexion, négocier les options et s'identifier (simple échange des numéros d'AS), « NOTIFICATION » pour clôturer une session si une erreur a été détectée, « UPDATE » pour annoncer l'ajout ou le retrait d'une ou plusieurs routes.

Vu que l'on est dans de l'échange inter-AS, entre entités distinctes voire plus, il n'y a aucune raison que les AS tombent d'accord pour utiliser une même route pour un même préfixe. Plus globalement, le choix d'une route en fonction de critères subjectifs (on ne veut pas passer par tel AS car on a des doutes le concernant, on veut passer en priorité par tel AS car on a un contrat de transit moins cher, ...) est au cœur du métier d'opérateur. Contrairement aux protocoles de routage internes, BGP prend en compte cette spécificité. Par exemple, le choix de pouvoir envoyer des informations à tel AS mais pas à un autre est une fonctionnalité de base de BGP et celle qui est la plus utilisée alors qu'elle n'existe pas (et n'a pas de sens) dans les protocoles de routage dynamique intra-AS.

Une autre caractéristique de BGP est qu'il est un protocole qui se base sur la confiance en la bienveillance des AS : n'importe quel AS peut annoncer ou relayer n'importe quelle information, typiquement une route, sans que l'information ne soit authentique, c'est-à-dire sans que l'annonceur ou le relayeur dispose bel et bien d'une route pour le préfixe qu'il annonce. Il s'agit du problème racine de BGP, celui qui conduit à chercher une solution de sécurisation depuis de nombreuses années.

De l'intérêt d'un routage sécurisé

Le risque d'une attaque sur le routage Internet est connu depuis le début des années 1990 (la DARPA a missionné la société BBN pour réfléchir à cette problématique et tenter d'y apporter une solution). Nous allons d'abord nous intéresser aux attaques qu'il est possible de mener sur BGP et à leurs conséquences puis nous verrons quelques attaques concrètes.

Quels dommages ?

Avant de présenter les différentes attaques qui visent le protocole BGP, intéressons-nous au résultat de ces attaques : quels dommages peuvent-elles engendrer ?

Le RFC 4272 « BGP Security Vulnerabilities Analysis »[Murphy(2006)] en fait un résumé :

- Un attaquant peut vouloir empêcher ou ralentir l'accès à un préfixe précis. On peut dès lors imaginer toutes sortes de motivations : simple attaque "pour s'amuser", vengeance, attaque économique contre un concurrent dont les affaires se font majoritairement sur le web, ...

- Il peut aussi vouloir provoquer un ralentissement d'une partie du réseau en créant de la congestion, une fluctuation incessante des routes (d'où un problème de convergence et d'épuisement des ressources des routeurs pour traiter les messages BGP), ...

- Un attaquant peut vouloir rediriger des flux de données vers son réseau afin de les espionner voire de les modifier avant de les re-émettre vers leur destination d'origine. Les motivations principales sont l'intelligence économique et la collecte d'informations.

- Il peut aussi mener des attaques actives de plus grandes envergures sur les protocoles de transport/applicatif puisqu'il est en mesure de se faire acheminer des données qui ne lui sont originellement pas destinées et d'émettre depuis des adresses qui ne lui sont pas attribuées.

Le RFC propose une classification plus fine (deux attaques ayant pourtant le même but seront différenciées) mais pour résumer, les attaques BGP ont, principalement, trois objectifs (une attaque peut cibler un ou plusieurs de ces objectifs) :

- Confidentialité : intercepter des flux de données, comprendre les politiques de routage d'un AS, obtenir des informations pour des attaques sur les couches hautes, ...

- Intégrité : modifier des données dans les flux interceptés, ...

- Performance : empêcher ou ralentir l'accès à des préfixes, surcharger des liens/des routeurs.

Quelles attaques ?

Les travaux d'Antoine Gallais[Gallais(2012)], de Joseph E. Fares[Fares(2004)], de Christian Horn[Horn(2009)] ainsi que l'étude « A Study of Prefix Hijacking and Interception in the Internet »[Hitesh Ballani(2007)] m'ont aidé pour la rédaction de cette sous-partie en plus des autres documents cités.

Il y a deux grandes catégories d'attaque contre BGP :

D'une part, on peut s'attaquer à la communication entre deux pairs BGP. La communication entre deux pairs BGP se faisant sur TCP, BGP est sensible aux attaques qui concernent TCP (vol/découverte des numéros de séquence, reset de la connexion, IP spoofing, ...). Cette catégorie d'attaque est hors de mon sujet car plusieurs solutions (BCP, sécurité du canal, ...) ont déjà été apportées et sont déployées.

D'autre part, on peut injecter de fausses informations qui, comme les informations légitimes, se propageront de pair BGP en pair BGP. Nous allons détailler les attaques possibles.

Détournement d'un préfixe (prefix hijack)

Un attaquant annonce être à l'origine d'un préfixe déjà annoncé. L'annonce se propagera et l'attaquant récupèrera une partie du trafic de sa victime. Une partie seulement car le préfixe étant annoncé par plusieurs AS, le trafic sera réparti entre les différents AS qui annoncent le préfixe en fonction de la longueur du chemin et des politiques de routage. C'est d'ailleurs ce principe qui est utilisé dans l'anycast. Dans le même ordre d'idée, il est tout à fait possible d'annoncer des préfixes qui n'ont pas encore été alloués. Par exemple : le préfixe 42/8 n'a été distribué, par l'IANA, qu'en octobre 2010. Pourtant, ce préfixe (ou un sous-préfixe) a été annoncé par plusieurs opérateurs dont Level 3 en 2004, Telefonica Espagne en 2007, le département de la défense américaine en 2008, ...[8] Tous ces cas ont été des erreurs rapidement corrigées. Pourtant, un attaquant peut annoncer un préfixe non alloué et s'en servir de manière malveillante (pour du spam, par exemple). Cela permet aussi de nuire au futur titulaire du préfixe : dans un cas de spam, par exemple, le titulaire devra faire supprimer son préfixe des listes noires[9]. Il faut nuancer ce dernier point en disant qu'il ne reste plus de blocs v4 non alloués et que les annonces portant sur des blocs v6 non alloués sont souvent filtrées par les opérateurs.

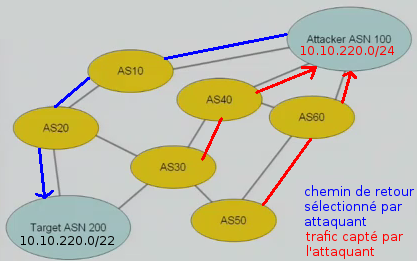

Figure 1 - Détournement d’un préfixe. D’après [Hitesh Ballani(2007)].

Détournement d'un sous-préfixe

Même principe que précédemment, mais cette fois-ci, l'attaquant annonce un sous-préfixe. Le préfixe étant plus spécifique que celui de l'annonce légitime, le trafic à destination de ce sous-préfixe sera transporté intégralement jusqu'à l'attaquant. Selon l'organisation du réseau que l'on veut usurper, une annonce en sous-préfixe est suffisante. Imaginons que toutes les machines hébergeant le service A d'une entreprise sont toutes dans le réseau 198.18.1.0/24. L'entreprise annonce le préfixe qui lui a été alloué à la base, 198.18.0.0/16 mais on voit bien qu'annoncer le sous-préfixe /24 permet d'atteindre les mêmes objectifs si l'attaquant vise uniquement le service A. Dans le même ordre d'idée, si un sous-préfixe n'est pas utilisé par le titulaire d'un préfixe, un attaquant peut l'annoncer et s'en servir de manière malveillante (pour du spam, par exemple) sans compromettre les activités du titulaire du préfixe et donc être furtif plus longtemps.

Modifier le chemin d'AS

Il est possible d'ajouter ou de retirer des AS du chemin d'AS. Si un attaquant veut seulement prendre connaissance d'un flux (et donc le transmettre à la destination), il peut s'insérer dans le chemin d'AS, en prenant garde à être connecté en direct avec les AS qui l'entoure dans le chemin d'AS. Si un attaquant veut détourner/rendre inaccessible un (sous-)préfixe sans modifier l'origine, il peut modifier le chemin d'AS pour s'annoncer comme étant l'AS frontal, la seule porte d'entrée/sortie de l'AS d'origine. L'ajout d'AS aux chemins permet aussi de déclencher des détections de boucles et de ralentir (voire d'empêcher) le transport d'un flux d'information. Le problème de la modification du chemin d'AS, surtout de l'ajout, est qu'une route avec un AS supplémentaire dans sa chaîne ne sera pas sélectionnée par la majorité des routeurs (l'un des critères de choix principal est la longueur du chemin d'AS). Au préalable, l'attaquant peut annoncer le retrait de la route d'origine dans un message BGP UPDATE mais il sera vite détecté. La difficulté est donc de construire un chemin qui soit considéré comme étant intéressant par le nombre de routeurs nécessaires à l'atteinte de l'objectif de l'attaque tout en étant valide (la validité dépend de l'objectif de l'attaque) et acceptable.

Nuire aux performances

Pour atteindre cet objectif, il est possible d'annoncer des préfixes qui ne doivent pas être annoncés sur Internet : RFC 1918, documentation, préfixes non distribués par l'IANA. Cependant, les bogons (préfixes non distribués par l'IANA) sont souvent filtrés. Il est aussi possible d'annoncer tous les préfixes désagrégés, c'est-à-dire, en IPv4, annoncer tous les /24 possibles (les annonces plus précises sont majoritairement filtrées). Cela s'est produit en 1997 et a donné lieu à une fonctionnalité de contrôle du nombre maximum de préfixes qu'un pair peut envoyer dans un intervalle de temps. Il est aussi possible de provoquer des congestions en faisant fluctuer les routes : ajout et retrait, très rapidement, afin de forcer les routeurs à actualiser leur table de routage. Un algorithme permettant de limiter la fluctuation a été élaboré et normalisé (RFC 2439). Cet algorithme prévoit de supprimer un préfixe de la table de routage en attendant que la fluctuation s'arrête. On s'est donc rendu compte que cet algorithme permet de faire un déni de service : il suffit de faire fluctuer la route d'un tiers pour qu'elle soit rejetée. Si le RFC n'est pas obsolète, le groupe de travail sur le routage du RIPE ne recommande pas son utilisation[10]. Enfin, il est possible de construire un chemin d'AS tel qu'il fasse passer une quantité de données par des routeurs qui ne peuvent pas supporter une telle charge de manière à les surcharger et provoquer un déni de service. On retombe ici dans la problématique de construire un chemin d'AS qui soit accepté tout en permettant de mener à bien l'attaque. Pour nuire aux performances, il est aussi possible de forger des messages BGP inattendus. Cela provoquera un comportement inattendu (arrêt de la session BGP, surcharge, ...) d'un certain nombre de routeurs en fonction de leur programmation. Plusieurs cas se sont déjà produits, nous y reviendrons. On peut nuancer ce point en disant qu'on ne trouve pas de tels bugs tous les jours. Néanmoins, comme certaines sociétés travaillent à la conception de matériel offensif de type 0-day[11], je pense que ce genre d'attaque n'est pas improbable.

Anton Kapela & Alex Pilosov

Lors de la DEFCON 16, à l'été 2008, les chercheurs Anton Kapela et Alex Pilosov ont présenté une nouvelle méthodologie pour une attaque BGP visant à intercepter le trafic de manière plus silencieuse.[DEF(2008)]

L'attaque se déroule en plusieurs étapes :

- Premièrement, l'attaquant doit observer les chemins disponibles vers l'AS qu'il cible. Il devra alors choisir celui du retour. Sur le schéma ci-dessous, le chemin de retour choisi sera AS10 - AS20 - AS200.

- Deuxièmement, l'attaquant doit fabriquer la fausse annonce BGP. D'une part, annoncer un sous-préfixe de la cible et d'autre part, utiliser la technique de l'AS-path prepending pour ajouter les AS du chemin de retour à l'annonce. Cette technique, combinée à celle du détournement de sous-préfixe fera en sorte que l'annonce soit acceptée par une majorité de routeurs sauf ceux choisis pour le chemin de retour (pour cause de détection d'une boucle). Dans notre cas, l'annonce portera sur le préfixe 10.10.220.0/24 (le premier sous-préfixe de 10.10.220.0/22) et il faudra ajouter « 10 20 200 » au chemin d'AS.

- Troisièmement, l'attaquant ajoutera une route statique sur son routeur indiquant que le trafic capturé pour le préfixe usurpé doit être transmis via le premier AS du chemin de retour. Dans notre cas, l'AS 10 est le premier AS du chemin de retour et 10.10.220.0/22 le préfixe recouvrant. Il faudra donc ajouter une route statique "10.10.220.0/22 via 1.2.3.4" (ou 1.2.3.4 est l'un des routeurs de bordure de l'AS 10 avec lequel l'AS attaquant est connecté).

- Enfin, l'attaquant falsifiera le TTL des paquets qu'il retransmet afin de masquer son attaque (traceroute repose sur le TTL, le diagnostic premier et "humain" d'une usurpation se fait, majoritairement avec traceroute). Des morceaux de codes sont disponibles.

Comme nous pouvons le constater, cette attaque n'est pas révolutionnaire : elle n'est que la combinaison de techniques (détournement de sous-préfixe, as-path prepend, ..) largement connues. L'innovation de Kapela et Pilosov est de rendre accessible un détournement de préfixe tout comme Kaminsky a mis l'empoisonnement de cache DNS à la portée de tous.

Bien évidemment, l'attaque sera détectée par les systèmes d'alerte BGP (nous y reviendrons) mais passera inaperçue pour le réseau cible et pour ses utilisateurs puisque le trafic est acheminé. Donc si le réseau cible n'est pas abonné à un système d'alerte, sa découverte de l'attaque le visant prendra du temps.

Des attaques concrètes

Aucune attaque n'a jamais été publiquement détectée et/ou annoncée mais de nombreux incidents, dus principalement à des erreurs humaines se sont produits et ont été rendus publics par leur ampleur. Parmi eux (liste non exhaustive) :

- 1997 : un routeur de l'AS 7007 (MAI Network Services) désagrège tous les préfixes qu'il reçoit en préfixes de longueur /24. Les préfixes étant plus spécifiques, les annonces invalides se propagent, ce qui cause un trou noir pour les AS ayant appris les annonces incorrectes.

- 1998 : l'AS 8584 annonce lui aussi être à l'origine de tous les préfixes qui composent Internet.

- 2001 : l'AS 15412 annonce des routes qu'il n'a pas.

- 2004 : en mai, l’hébergeur malaisien DataOne a usurpé deux préfixes de Yahoo. En décembre, le fournisseur d’accès turc TTNET a réannoncé l’ensemble des routes de l’Internet.

- 2005 : Cogent annonce un préfixe de Google.

- 2006 : en janvier, la société américaine Con Edison annonce des préfixes qu'elle ne détient pas.

- 2008 :

- en février, Pakistan Telecom, répondant à une volonté du gouvernement de bloquer l'accès à Youtube, annonce des préfixes plus spécifiques que les préfixes originaux de Youtube. PCCW, son transitaire, n'a pas filtré les annonces qui se sont donc propagées et ont ainsi créé un trou noir pour certaines personnes voulant accéder à Youtube.

- En mars, Abovenet annonce les préfixes du FAI Africa Online Kenya.

- En mai, Telianet annonce la moitié d'Internet en un seul bloc (0.0.0.0/1).

- En novembre, le FAI brésilien CTBC a réannoncé l'intégralité des préfixes mais sans conséquence extérieures (simple isolation de CTBC par ses pairs) car les pairs BGP ont filtré les annonces.

- 2010 : en avril, l'opérateur China Telecom annonce environ 37 000 préfixes (soit environ 11 % des préfixes annoncés à cette période) qu'il ne détient pas.

- 2012 : l'opérateur australien Telstra a réannoncé l'intégralité des préfixes à la suite d'une erreur d'un de ses clients mais sans conséquence extérieure (isolation de Telstra par ses pairs) car les pairs BGP ont filtré les annonces.

- 2013 : l'opérateur Kazakhtelecom annonce 89.0.0.0/8. Il s'agit d'une annonce trop large (voir http://www.bortzmeyer.org/annonces-bgp-larges.html) qui englobe des préfixes alloués aux opérateurs Free, Alsace Réseau Neutre, ...

Tous ces exemples à l'exception du dernier, que j'ai vécu, sont issus du cours d'Antoine Gallais[Gallais(2012)] ainsi que de la conférence « Influence des bonnes pratiques sur les incidents BGP » présentée au SSTIC 2012 par l'ANSSI/Orange[François CONTAT(2012)].

Il est intéressant de s'interroger également sur les incidents/attaques (ciblés ou non) qui n'ont pas été d'une grande ampleur et n'ont donc pas été rendus publics ou seulement dans les milieux spécialisés (exemples : 42/8 évoqué précédemment, OSIRIS[12], « Influence des bonnes pratiques sur les incidents BGP » du

SSTIC 2012, ...) : quels en sont la fréquence et l’impact ?

Néanmoins, il faut relativiser : des facteurs limitants font qu'on n'a pas une attaque contre le routage inter-domaines par jour. Parmi ces facteurs :

- Les attaquants ont besoin d'Internet donc le paralyser totalement est une mauvaise idée.

- Il y a une différence entre « vulnérabilité découverte, documentée et présentée dans les conférences orientées sécurité » et « vulnérabilité exploitée » : les attaquants sont rationnels et choissisent toujours les attaques qui ont le meilleur rapport efficacité/coût et jamais les attaques hyper complexes (sauf attaques ciblées). Il n'y a qu'à voir la bétise grasse des mails de phishing ou le non respect du protocle SMTP par les spammers dans le but d'aller vite (ehlo). Un coût élevé pour une fenêtre d'intervention étroite, ce qui signifie un profit limité, c'est, selon moi, ce qui explique l'absence d'attaques sérieuses et répétées contre le routage Internet. De plus, les vulnérabilités de BGP sont connues : cela pourrait permettre des attaques mais cela permet aussi une plus grande résistance : les attaques étant connues, la communauté Internet[13] surveille ces portes d'entrée.

- Coût (financier/administratif/technique) de mise en place. Soit il faut pirater des routeurs en bordure d'AS, soit il faut mettre en place le sien ce qui, au minimum, requière d'avoir des contrats avec des pairs BGP.

- Dès que l'attaque/incident sera détectée, la réactivité humaine fera que des contre-mesures seront mises en place. La fenêtre d'attaque est donc réduite, même avec les optimisations de Kapela&Pilosov.

- Le fait que les annonces soient publiques, donc visibles de tous, empêche les acteurs sérieux (ceux qui ont un business, une visibilité, une attache géographique) de commettre ou de laisser faire une attaque.

- Selon les objectifs (vol de données, déni de service, ...), des méthodes plus efficaces et moins "couteuses" existent pour y parvenir :

- Si un état veut faire de l'intelligence économique visant d'autres états, il lui suffit de demander à ses diplomates d'espionner les diplomates des autres états[14]. Si un état veut mettre sur écoute tout ou partie de sa population ou faire de l'intelligence économique, il existe une solution plus intéressante et efficace sur le long terme : le Deep Packet Inspection[15].

- En ce qui concerne le déni de service (distribué ou non), la baisse de performances ou la saturation de liens, sa mise en œuvre est tellement aisée sur les couches hautes[16] qu'il me semble inutile d'attaquer le routage, plus complexe à détraquer pour une détection tout aussi immédiate.

Pour résumer : à l'heure actuelle, aucune attaque n'a été rendue publique. Nous savons, en revanche, que de nombreux incidents se sont produits. C'est pour cette raison qu'il me semble important de consolider le routage Internet ou, en tout cas, d'y réfléchir : les déployements sur l'Internet sont longs.

Quelles solutions ?

Historiques

Le travail de Laurent Charbonnier[CHARBONNIER(2007)] m'a aidé pour la rédaction de cette sous-partie en plus des autres documents cités.

Systèmes d'alarme

Une des solutions aux attaques BGP est la surveillance via des systèmes d'alarme. Il s'agit de surveiller la plus grande part possible d'annonces BGP depuis un ou plusieurs points sur Internet (principe de dispersion des sondes) et de reporter les annonces suspectes (un AS supplémentaire annonce un préfixe déjà annoncé, un AS s'annonce comme transitaire supplémentaire d'un AS pour un préfixe donné, ...).

Il en existe un grand nombre : du service Information Services Alarm du RIPE au service Routing Alarms de Renesys en passant par le service Route Monitoring de BGPMon[17].

Des papiers universitaires détaillent des compléments à cette méthode qui permettent d'éviter les faux-positifs. Par exemple : en cas d'annonce BGP différente de celles vues précédemment, on peut scanner le réseau d'origine afin de réaliser une prise d'empreintes. Si elles sont différentes de celles archivées : il y a réellement une attaque. Dans le cas contraire, l'annonce est valide malgré tout. Je reste néanmoins sceptique : il y a très peu de cas où cela peut être efficace. En cas d'usurpation de préfixe, ce n'est que perte de temps, la première détection sera bonne. Dans le cas d'un chemin d'AS modifié, l'origine peut être bonne mais comment être sûr que le transitaire inséré n'est pas malveillant ?

D'autres papiers universitaires détaillent une méthode de détection basée sur le nombre de sauts de réseau pour atteindre le réseau final depuis une sonde. Ce nombre de sauts est, généralement, plutôt constant. Une forte fluctuation de ce nombre de sauts indique donc un problème.

Les avantages des systèmes d'alarme sont qu'ils sont faciles à utiliser et qu'ils ont fait leurs preuves à plusieurs reprises.

L'inconvénient principal est que les systèmes d'alarme sont passifs car basés sur la détection d'un problème. Quand la détection est faite, le mal est déjà fait. Il faut prévenir les responsables du réseau concerné et prendre des contre-mesures en faisant attention, sous l'effet du stress, de ne pas déployer une solution pire que le problème.

Le deuxième inconvénient est qu'il est impossible de couvrir tous les Internets avec un réseau de sondes. Ces derniers ont donc une visibilité limitée. Il existe donc de nombreuses zones d'ombres dans lesquelles des attaques peuvent survenir en toute furtivité d'un point de vue des systèmes d'alarme.

BCP

Les Best Current Practice (BCP) sont un ensemble de bonnes pratiques qui deviennent, en standard, la bonne manière de mettre en place un système. Notons que l'IETF n'a publié qu'un seul BCP concernant les communautés BGP. Mais il existe un ensemble de bonnes pratiques concernant BGP qui sont majoritairement admises :

- Authentifier les pairs lors d'un échange (MD5, TCP-AO, IPSec), sur une interface réseau secondaire, en fixant les IP et les adresses MAC. Dans la même veine, penser à la "sécurité TTL" : le TTL est fixé à 255 en sortie, et, sachant que, dans le cas simple, deux pairs BGP sont directement connectés (même L2), détruire les paquets qui ont un TTL différent de 255 en réception.

- Filter les martians (blocs réservés (RFC1918, documentation, tests, ...), numéros d'AS réservés), les bogons (préfixes non alloués par l'IANA), les annonces des clients (ils ne doivent annoncer que leurs préfixes) voire filtrer en suivant les déclarations dans les IRR (Internet Routing Registry).

- Rejetter les annonces trop larges (< /8 en IPv4) ou trop spécifiques (> /24 en IPv4, > /48 en IPv6).

- Définir des seuils pour éviter les surcharges (ex : maximum-prefix).

On notera que, dans la réalité, ces BCP sont suivies de manière fluctuante : les incidents concrets nous ont montré que les annonces des clients ne sont pas toujours filtrées (PCCW/Youtube, CTBC, Telstra, ...). Les bogons sont trop ou pas assez filtrés selon les cas, il n'y a qu'à voir sur les listes de discussion orientées réseau. Certains opérateurs sont néanmoins (re)connus pour leur sérieux à ce sujet (exemple : Level 3 filtre selon les IRR).

C'est pour cela que, à mon avis, les BCP ne représentent pas une approche suffisante pour sécuriser le routage Internet.

S-BGP

Secure-BGP (S-BGP)[Charles Lynn(2003)] [Kent( ?)] est une solution développée par BBN Technologies, dès le milieu des années 1990, sous contrat avec la DARPA et dont le concept est de vérifier l'origine et le chemin d'AS d'une annonce en utilisant massivement la cryptographie. S-BGP est la première des solutions proposées à traiter intégralement tous les problèmes de sécurité du routage BGP (authentification de l'origine, des routeurs intermédiaires et des pairs entre eux).

Pour l'authentification des pairs entre eux, S-BGP impose l'utilisation d'IPsec, solution de sécurité du canal normalisée mais très peu utilisée.

Pour les problématiques liées à l'authentification du message, S-BGP propose une infrastructure à clés publiques : les instances qui allouent les numéros d'AS (IANA/RIR) et les préfixes (IANA/RIR/LIR) distribueront les certificats qui permettront d'associer un opérateur à(aux) ASN et au(x) préfixe(s) qu'il détient.

Pour authentifier l'origine de l'annonce, c'est-à-dire pour savoir si l'AS qui se prétend être à l'origine d'un préfixe a bien le droit d'annoncer ce préfixe, S-BGP propose une Address Attestation, objet signé par le titulaire d'un préfixe qui permet d'indiquer quels AS sont autorisés à s'annoncer comme étant l'origine du préfixe.

Pour authentifier chacun des routeurs intermédiaires dans le chemin d'AS, S-BGP propose une Route Attestation, objet signé par un routeur du chemin contenant les numéros d'AS du chemin actuel ainsi que ceux des pairs à qui l'annonce sera envoyée. Par exemple : pour un chemin d'AS : 64503 64502 64501, 64502 créera et signera une RA(64503, 64502, 64501).

Pour valider une route, un routeur effectue donc plusieurs opérations. D'une part, il vérifie l'origine de l'annonce avec l'Address Attestation et sa signature. Ensuite, il vérifie la signature de chaque Route Attestation (la signature a bien été généré par l'AS que le routeur prétend représenter). Puis, il vérifie qu'il possède autant de Route Attestation que de routeurs traversés. Enfin, il vérifie qu'il y a une correspondance entre chaque AS dans le chemin et ce qui est annoncé dans la Route Attestation correspondante.

Cela fait beaucoup d'objets à transmettre. S-BGP propose de stocker les clés publiques, les certificats, les Address Attestation et les listes de révocation dans des dépôts. Ces dépôts pourront être tenus par les RIR, les grands opérateurs voire par de petits opérateurs et se synchroniseraient entre eux. Pour les Route Attestation, il n'y a pas le choix, elles doivent être transmises via BGP lui-même à travers un nouvel attribut.

Avantage :

- S-BGP est une solution complète.

- S-BGP ne nécessite pas une modification du protocole BGP.

Inconvénients :

- S-BGP est complexe à mettre en place en une seule étape.

- S-BGP induit une surcharge de consommation mémoire ainsi qu'une surcharge du CPU dans les routeurs BGP. Ceci est inévitable : la cryptographie nécessite des calculs supplémentaires. Stephen T. Kent, un des concepteurs indiquait même que l'infrastructure actuelle ne permettait pas de déployer S-BGP à cause de ces deux facteurs.

- S-BGP reste encore vulnérable à une attaque par rejeu (annoncer une route qui a été retirée). Il faut nuancer ce point en affirmant que cette attaque n'est pas triviale et qu'elle est limitée dans le temps.

soBGP

Secure Origin BGP (soBGP)[White(2005)] [White(2003)] [White( ?)] est une solution proposée en 2003 par Cisco dont le concept est de vérifier, de manière cryptographique, pour chaque pair BGP, s'il est apte à annoncer une route, c'est-à-dire, s'il a bien au moins un chemin valide jusqu'à la destination qu'il annonce. Cela inclut le fait de savoir si un AS peut être à l'origine d'un préfixe qu'il annonce. SoBGP a fait l'objet de plusieurs brouillons à l'IETF.

SoBGP utilise une panoplie de certificats x509 :

- EntityCert : fait un lien entre un AS et les parties publiques de ses clés. Comment être sûr d'une bonne association ? SoBGP n'utilise pas une infrastructure à clés publiques mais un réseau de confiance. Un faible nombre de clés distribuées en dehors de BGP et détenues par des autorités de confiance (grands opérateurs ? les CA x509 classiques ?) pourraient signer des EntityCert. Les clés privées associées à un EntityCert signé pouvant, à leur tour, signer d'autres EntityCert.

- AuthCert : fait le lien entre un AS et les préfixes qu'il détient. Signé par la partie privée d'une des clés publiques contenues dans l'EntityCert.

- PolicyCert : possibilité, pour un AS, de définir des politiques pour ses préfixes. Exemples : « la longueur maximale qui pourra être annoncée est /24 », « je ne veux pas que tel AS soit dans le chemin d'AS ». Signé par la partie privée d'une des clés publiques contenues dans l'EntityCert.

- ASPolicyCert : fait le lien entre un AS et ses pairs : peer, transit, ... Signé par la partie privée d'une des clés publiques contenues dans l'EntityCert.

Tous ces certificats sont diffusés grâce à un nouveau message BGP : SECURITY. Il y a donc modification du protocole BGP.

Pour détecter une annonce invalide, un routeur se basera sur l'AuthCert. Pour détecter un chemin invalide, il se basera sur l'ASPolicyCert. Si le chemin indique 64501 64503 64502, il faut que l'ASPolicyCert de l'AS 64501 indique qu'il a un lien direct avec l'AS 64503, et réciproquement et que l'ASPolicyCert de l'AS 64503 indique qu'il a un lien direct avec l'AS 64502 et réciproquement. Si, par erreur, l'AS 64501 indique un chemin : 64501 64502 (et met à jour son ASPolicyCert), le chemin sera refusé car l'AS 64502 ne déclare pas avoir un lien direct avec l'AS 64501.

Avantage de SoBGP : il ne repose pas sur une PKI complexe à mettre en place.

Inconvénients :

- SoBGP est typique des solutions prévues pour tous les usages : le brouillon de standard indique en effet qu'une infrastructure à clé publique pourra être utilisée plus tard et que l'échange des certificats et la cryptographie attenante pourront être pris en charge par des machines externes aux routeurs ... plus tard.

- Modification du protocole BGP.

- À mon avis : solution complexe vue le nombre de certificats x509 en présence.

- Problèmes habituels des réseaux de confiance : expiration des certificats ? Roulement des clés ? Révocation ?

psBGP

Pretty Secure BGP (psBGP)[P. C. VAN OORSCHOT(2007)] est une solution proposée en 2005 par l'université de Carleton dont le concept est de reprendre le meilleur de S-BGP et le meilleur de so-BGP afin de fournir une solution applicable immédiatement qui soit un compromis raisonnable entre la sécurité et la faisabilité.

PsBGP reprend l'infrastructure à clé publique de S-BGP : des autorités de confiance comme les RIR diffuseront des certificats qui permettront de réaliser l'authentification des numéros d'AS.

Pour savoir si un AS détient bien un préfixe, PsBGP considère qu'une infrastructure à clé publique est trop lourde à mettre en place et privilégie donc, comme SoBGP, un réseau de confiance : à intervalle régulier, chaque AS calcule une Prefix Assertion List, c'est-à-dire une liste des associations AS <-> préfixes et la diffuse à ses pairs. Chaque AS doit donc vérifier que les assertions qu'il connait correspondent bien à celles que ses voisins connaissent. Il est évidemment possible de configurer des poids afin de régler le niveau de confiance que l'on a en tel AS. Les contrôles concernant les chemins d'AS se font en suivant le même schéma acentré.

Avantages de PsBGP : il ne propose pas un nième modèle mais s'appuie sur deux solutions existantes (S-BGP et soBGP).

Inconvénients de PsBGP :

- Si un attaquant contrôle suffisamment d'AS (le papier original nous dit 2 AS), alors il peut émettre des PAL falsifiées et remettre en cause le modèle de PsBGP (donc, annoncer une route falsifiée). Néanmoins, cette attaque est clairement non triviale : pirater ou obtenir 2 numéros d'AS distincts ...

- À mon sens, PsBGP induit de la complexité : mettre en place une infrastructure à clé publique n'est pas simple (d'un point de vue opérationnel). Alors mélanger ça avec un réseau de confiance ...

- Problèmes habituels des réseaux de confiance : expiration des certificats ? Roulement des clés (en cas de perte, par exemple) ? Révocation ?

pgBGP

Pretty Good BGP (pgBGP)[Rexford(2006)] est une solution proposée en 2006 par l'université de New Mexico et dont le concept est de prendre le temps d'accorder sa confiance aux nouvelles routes. PgPGP utilise un modèle conservateur : quand plusieurs routes sont disponibles, il privilégie les anciennes, celles qui semblent fonctionner. PgBGP enraye donc la propagation de routes erronées.

Lorsqu'une nouvelle route apparaît (pour un préfixe connu, un nouveau préfixe ou un sous-préfixe), elle est considérée comme suspecte et n'est pas propagée. Au bout du délai de garde (24 heures, par défaut), si la route est encore annoncée, elle est considérée comme étant de confiance. PgBGP donne donc la possibilité aux opérateurs de réagir en levant des alertes.

Le fait d’imposer un délai à la propagation des routes peut paraître fatal à la résilience d’Internet mais pourtant, c’est bien cette dernière qui permet d’imposer un délai : plusieurs routes (au moins 2) sont généralement disponibles pour un même préfixe. De plus, le délai permet, par définition, d’éviter le problème de l’oscillation des routes.

Avantage : PgBGP n'utilisant pas la cryptographie, il n'y a donc pas d'infrastructure à déployer ni de lourdeur à craindre. Il n'y a pas non plus besoin de modifier le protocole BGP.

Inconvénients :

- Des faux positifs peuvent survenir : en cas de changement de connectivité (l'ancienne route, pourtant invalide, sera préférée durant le délai de garde), une connectivité "de secours" pourrait être considéré comme route principale/de confiance et le trafic envoyé dessus (alors que ce n'est pas la volonté de l'AS source).

- En l'absence de route alternative, la seule route disponible sera sélectionnée. Donc un attaquant peut forcer un retrait de la route par défaut grâce à une attaque par déni de service puis annoncer sa route malveillante. Elle sera sélectionnée d'office par le BGP classique et par PgBGP. Ce dernier n'apporte donc aucune sécurité supplémentaire dans ce scénario mais ne fait pas pire.

- PgBGP ne protège pas, dans son implémentation actuelle, contre un attaquant qui s'insère dans le chemin d'AS et qui est donc en position pour intercepter du trafic).

- PgBGP repose sur la vigilance des opérateurs : si une route passe le délai de garde, elle sera acceptée. Les grands opérateurs prendront-ils rapidement au sérieux les alertes PgBGP ?

Autres

De nombreuses autres méthodes visant à sécuriser le routage Internet apparaissent dans des papiers universitaires dont beaucoup sont restées à ce stade : MOAS Lists (basé sur la détection d'un conflit), Listen and Whisper (vérifier les routes en établissant des connexions TCP inter-routeurs et en utilisant de la cryptographie), Reachability Validation Graph (RVG, construction de graphes d'accessibilité), Inter-Domain Routing Validator (IRV, vérification des échanges BGP), ... Toutes ces solutions présentent des lacunes.

MOAS-List (2002) se base sur la détection d'un conflit. Quid des détournements de sous-préfixes ou de la corruption du chemin d'AS ? Quid des origines multiples légitimes (anycast, par exemple) ?

IRV (2003) propose que chaque AS crée un serveur IRV qui a autorité sur l'information de routage inter-domaine de son AS. Les serveurs IRV peuvent s'interroger mutuellement, sur une couche transport sécurisée, afin vérifier et valider les messages BGP échangés. Selon moi, l'inconvénient majeur est qu'on recrée des IRR répartis qui ne seront pas mieux tenus à jour par les AS.

RVG (2004) propose de créer un graphe de validation d'accessibilité pour chaque préfixe. Les informations nécessaires à sa construction seraient mises à disposition par les opérateurs sur un système plus ou moins centralisé. L'échec des IRR nous montre qu'une telle solution (mise à disposition et mise à jour d'informations par les opérateurs de manière volontaire) est vouée à l'échec.

Listen and Whisper (2004) propose, d'une part, de surveiller si une route est réellement joignable en effectuant une connexion TCP de routeur à routeur, d'autre part d'utiliser une chaîne de condensats cryptographiques pour comparer plusieurs routes possibles entre elles et détecter de fausses routes. Listen est sensible au scan de port (tenter de maintenir une connexion TCP de manière fictive). Whisper ne peut que remonter une alerte sans dire l'origine du problème. Il est également sensible à des routeurs compromis qui injecteraient/supprimeraient des données.

Actuelles

ROVER

ROute Origin VERification (ROVER)[J. Gersch(2012)] est une alternative à RPKI+ROA présentée en mars 2012 au workshop de l'OARC et qui fait l'objet de brouillons à l'IETF. Elle a pour objectif de sécuriser uniquement l'origine, pas le chemin d'AS complet. ROVER part du principe que le titulaire d'un préfixe a aussi obtenu la délégation de la zone reverse (in-addr.arpa. / ip6.arpa.). Le principe est donc d'ajouter des enregistrements à cette zone reverse : RLOCK (Route LOCK) qui indique que l'on utilise ROVER pour valider les routes et que donc toute annonce faite par un AS n'apparaissant pas dans la zone reverse doit être rejetée. À cela s'ajoute un ou plusieurs enregistrements de type SRO (Secure Route Origin) qui indiqueront un AS autorisé à annoncer la route ainsi que, optionnellement, un transitaire autorisé. Il apparaît évident que DNSSEC est un prérequis au déploiement de ROVER. La validation de l'origine des préfixes ne sera pas faite sur les routeurs mais sur une machine auxiliaire afin de ne pas surcharger ces derniers.

ROVER est, certainement, un descendant de « DNS-based NLRI origin AS verification in BGP » (voir : https://tools.ietf.org/html/draft-bates-bgp4-nlri-orig-verif-00), méthode similaire à ROVER qui a fait l’objet d’un brouillon à l’IETF en 1998. Ce dernier proposait de créer une nouvelle hiérarchie : bgp.in-addr.arpa. Chaque sous-domaine indique quels AS est(sont) autorisés à être l’origine du préfixe et sur quelle longueur et/ou délègue la mise à disposition de cette information pour un sous-prefixe à un sous-domaine. bgp.in-addr.arpa. contient les informations que l’on retrouve actuellement dans le registre de l’IANA (exemple : 5/8 est délégué au RIPE).

L'avantage de ROVER est qu'il se base sur une infrastructure de confiance existante, ce qui évite d'avoir à en bâtir une nouvelle.

Les inconvénients sont :

- Il s'agit d'une solution supplémentaire qui s'appuie sur DNS. DNS, qui permet déjà de supprimer les centres des autres protocoles (mail, XMPP, ...), deviendrait ainsi un élément de plus en plus vital dans l'Internet, ce qui n'est pas sans danger.

- ROVER dépend du déploiement de DNSSEC, qui n'est qu'à son commencement.

- Il nécessite de changer le schéma de la délégation inversée pour les préfixes v4 qui ne tombent donc pas sur un octet (exemples : /19, /22, ...). Mais est-ce un mal étant donné la solution actuelle ?

La deuxième solution actuelle est RPKI+ROA, la seule solution normalisée dans les RFC 6480 à 6493, 6810 et 6811 (principalement).

Récapitulatif

Cette comparaison des différentes solutions est purement subjective et basée sur les critères communs que l'on peut dégager des différentes solutions. RPKI+ROA n'est pas comparée pour maintenir le suspens.

Critères :

- Facilité de déploiement. De 3 (meilleur) à 0 (pire). -1 si la solution repose sur la cryptographie (peu familière aux opérateurs), -1 si la solution combine plusieurs mécanismes (exemple : PKI et réseau de confiance).

- Efficacité. De 2 (meilleur) à 0 (pire) en fonction des vulnérabilités théoriques potentielles.

- Complète. De 2 (meilleur) à 0 (pire). -1 si la solution ne résout que l'un ou l'autre des problèmes (validation de l'origine OU validation du chemin).

- Modification de BGP : la solution modifie-t-elle BGP ?

- Normalisation. De 2 (meilleur) à 0 (pire). 0 : la solution ne fait l'objet d'aucun consensus et n'est pas déployée. 1 : la solution est déployée mais pas normalisée. 2 : la solution a fait l'objet d'une tentative de normalisation.

| Critères | Alarmes | BCP | S-BGP | SoBGP | PsBGP | PgBGP | ROVER |

|---|---|---|---|---|---|---|---|

| Facilité de déploiement | *** | *** | ** | ** | * | *** | ** |

| Efficacité | ** | ** | ** | * | * | ** | |

| Complète | ** | ** | ** | ** | ** | * | |

| Modification de BGP | Oui | ||||||

| Normalisation | * | * | ** | ** | ** |

RPKI+ROA

Les documents du SIDR[WG(2012-2013)], le blog de Stéphane BORTZMEYER[BORTZMEYER(2012)] ainsi que sa présentation au FRnOG 19[FRn(2012)] m'ont servi pour la rédaction de cette sous-partie.

Présentation succincte

RPKI+ROA (Resource Public Key Infrastructure + Route Origin Authorizations) est, depuis janvier 2013[18], la solution normalisée à l'IETF pour initier la définition d'un routage inter-AS sécurisé. Il ne s'agit pas d'un nouveau protocole de routage dynamique mais d'une infrastructure couplée à un ensemble d'objets cryptographiques et de procédures. Le tout forme un ensemble complémentaire au routage dynamique traditionnel permettant de construire, autour de ce dernier, un mécanisme de sécurisation. RPKI+ROA est indépendante du protocole de routage dynamique utilisé : elle ne casse pas le protocole actuel, BGP[19] et fonctionnerait également avec un éventuel nouveau protocole.

L'objectif de RPKI+ROA est d'empêcher l'usurpation de préfixes. De ce fait, RPKI+ROA se focalise sur la sécurisation de l'origine c'est-à-dire tente d'apporter une réponse sécurisée à une question comme : « cet AS a-t-il l'autorisation de s'annoncer comme étant l'origine de tel préfixe ? ». De ce fait, elle n'est que la première étape du chemin qui conduit à la sécurisation intégrale (origine + chemin d'AS) du routage inter-AS. Cette dernière, bien qu'étant aussi en réflexion au sein de l'IETF, relève d'une complexité grandement supérieure.

Pour atteindre son objectif, RPKI+ROA a recours à toute la cryptographie asymétrique habituelle (paire de clés, certificats x509, ...) afin d'authentifier une partie des messages BGP : l'origine. Il n'y a aucune notion de confidentialité dans RPKI+ROA car les données du routage inter-AS sont, par définition, publiques. Il n'y a pas non plus de notion de sécurisation du canal car, comme je l'ai déjà dit, plusieurs solutions permettent déjà de sécuriser la communication entre deux pairs et, surtout, sécuriser le canal ne participe pas à l'objectif de RPKI+ROA.

RPKI+ROA est évolutive car elle ne dépend pas d'un algorithme cryptographique particulier : ce n'est qu'un paramètre. Si demain les progrès de la cryptanalyse permettent de casser les algorithmes utilisés actuellement (RSA 2048 bits et SHA256), il suffira d'en changer. La gêne sera donc temporaire et ne nécessitera pas de revoir entièrement RPKI+ROA.

Présentation détaillée

Vue globale

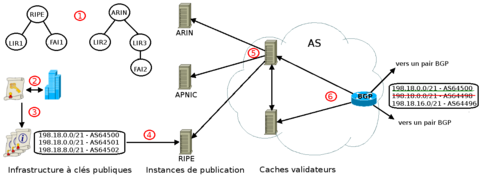

L'architecture générale de RPKI+ROA est présentée dans l'illustration 3.

Figure 3 - Architecture RPKI+ROA. Illustrations : https://commons.wikimedia.org/wiki/File:Public-Key-Infrastructure.svg.

Légende :

- 1 - On met en place une nouvelle infrastructure à clés publiques (PKI) arborescente à laquelle participent toutes les organisations qui oeuvrent déjà à l'allocation des ressources numériques uniques d'Internet (préfixes IP et ASN). Les Autorités de Certification x509 PKIX dites "classiques" (DigiCert, VeriSign, Thawte, ...) n'ont aucun rôle dans cette nouvelle PKI.

Notons que, même si c'est l'IANA qui est au sommet de la distribution des ressources numériques sur Internet, personne n'a souhaité que cet organisme soit l'unique racine de notre infrastructure à clés publiques. Actuellement, chaque RIR est une racine de notre nouvelle PKI et délègue aux LIR, qui délèguent ...

Cette infrastructure à clés publiques est nommée Resource Public Key Infrastructure (RPKI).

- 2 - Les organisations qui allouent les ressources uniques d'Internet distribuent des certificats x509 à tous les titulaires de ressources. Ces certificats permettent à un titulaire de prouver qu'il est bien le titulaire d'une ou de plusieurs ressources : « le FAI Example est titulaire de 192.0.2.0/24 ».

- 3 - Les certificats permettent de signer différents objets cryptographiques, au format Cryptographic Message Syntax, dont les plus importants sont les ROA (Route Origin Authorizations) : un ROA donne l'autorisation à un AS de s'annoncer comme étant l'origine de tout ou partie des préfixes du signataire : « L'AS 64501 est autorisé à annoncer les préfixes 192.0.2.0/24 et 2001:0DB8::/32 ».

- 4 - Les certificats et les objets sont distribués publiquement à travers un système de dépôts possiblement distribué qui n'offre aucune sécurité. Un dépôt est nommé « instance de publication ». À minima, tous les contenus de tous les dépôts sont récupérables avec rsync. Actuellement, chaque RIR héberge une instance de publication.

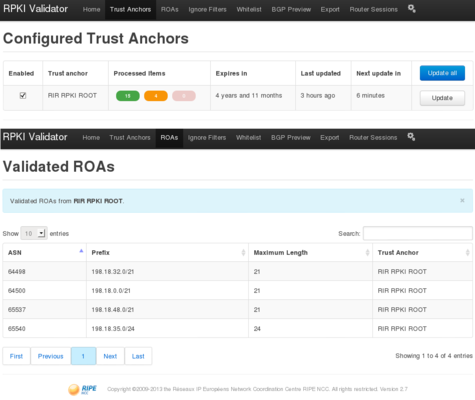

- 5 - Les opérateurs mettent en place des caches validateurs qui sont chargés de récupérer tous les objets et certificats présents dans le système de dépôts et d'effectuer les calculs cryptographiques permettant d'affirmer que les certificats et objets n'ont pas été altérés et qu'ils sont valides (syntaxe, sémantique). N'importe qui peut installer un cache validateur mais il est conseillé aux opérateurs de mettre en place une infrastructure en strates (NTP-like) pour ne pas surcharger le système de dépôts.

- 6 - Régulièrement, les routeurs de bordure d'un AS communiquent avec un ou plusieurs caches validateurs afin d'obtenir la liste des autorisations (contenu des ROA) valides. Cette communication se fait selon un nouveau protocole basé sur TCP : RPKI To Router (RTR). Le routeur stocke les autorisations reçues et s'en sert, à la reception d'une annonce BGP, comme d'un paramètre supplémentaire pour choisir les routes et construire sa table de routage. Chaque opérateur réseau peut choisir différentes actions en fonction de l'état de l'origine d'une route : refuser les annonces invalides, leur affecter une préférence locale plus faible, ...

Comme RPKI+ROA est composée d'un ensemble d'éléments, je vais présenter, progressivement, tous ces composants de maniètre très détaillée afin de produire une description plus précise de RPKI+ROA.

Resource Public Key Infrastructure

RPKI est une infrastructure à clés publiques, c'est-à-dire, des procédures humaines et techniques permettant de gérer le cycle de vie (créer, valider, distribuer, révoquer, ..) des certificats numériques.

Dans le cas de la RPKI, il s'agit de distribuer un certificat, nommé « CA Certificate » (soit certificat d'autorité de certification en français) ou « Resources Certificate », à toutes les organisations qui participent à la distribution des ressources sur Internet (RIR, LIR, éventuellement opérateur réseau) et aux titulaires d'au moins un préfixe IP (opérateurs réseau) afin que ces derniers prouvent qu'ils sont bien les titulaires de ces préfixes. La création et la distribution des certificats d'AC seront réalisées par les mêmes organisations qui sont déjà chargées de distribuer les ressources uniques sur Internet : RIR -> LIR.

Ainsi :

- Les titulaires d'au moins un préfixe Provider-Independent reçoivent un certificat AC.

- Un opérateur réseau disposant d'au moins un préfixe Provider-Aggregatable obtenu auprès d'un opérateur/LIR et qui dispose d'un seul transitaire, c'est-à-dire l'opérateur/LIR qui lui fournit le préfixe lui-même, ne fait pas partie de la RPKI : le LIR est le titulaire du préfixe, c'est donc lui qui recevra un certificat d'AC et devra générer les objets cryptographiques nécessaires.

- Un opérateur réseau disposant d'au moins un préfixe PA obtenu auprès d'un opérateur/LIR et qui dispose de plusieurs transitaires est le cas le plus compliqué de la RPKI. Cette configuration, appelée « multi-homing », peut être traitée de plusieurs façons dans la RPKI :

- La solution conseillée est que ce type d'opérateurs dispose de son propre ASN et annonce le préfixe "alloué". Dans ce cas, l'opérateur/LIR peut distribuer un certificat d'AC à cet opérateur afin que ce dernier génère lui-même ses objets cryptographiques. L'opérateur/LIR peut aussi ne pas distribuer de certificat et générer lui-même les objets cryptographiques.

- La solution déconseillée est que ce type d'opérateurs ne dispose pas de son propre ASN et n'annonce pas le préfixe "alloué". Dans ce cas, l'opérateur/LIR générera les objets cryptographiques pour chacun des transitaires, lui compris.

Notons que, bien que RPKI+ROA a pour objectif premier la sécurisation du routage, il est évident que la distribution de certificats aux titulaires de préfixes servira à d'autres usages qui nécessitent de savoir si un interlocuteur est bien le titulaire d'une ressource. Exemple d'actualité : la revente de blocs IPv4.

Format des certificats

Les certificats de la RPKI sont des certificats x509. Néanmoins, le format des certificats x509 tel que défini par l'UIT est d'une telle complexité que le format n'a jamais été utilisé intégralement : l'usage se fait en suivant des profils c'est-à-dire une restriction des usages possibles. Le profil le plus utilisé est PKIX. Il est défini dans le RFC 5280 (et ses prédécesseurs) et il indique quelles parties de la norme x509 sont utilisées sur Internet (TLS).

Les certificats de la RPKI suivent un nouveau profil, « X.509 PKIX Resource Certificates », dérivé de PKIX et défini dans le RFC 6487, qui fixe le format et la sémantique des certificats dédiés à la certification d'un droit d'utilisation sur les ressources uniques d'Internet.

Ce profil ajoute des contraintes supplémentaires par rapport au profil PKIX dont les principales sont :

- Des champs prennent des valeurs obligatoires. La version du certificat doit être 3, l'algorithme de signature doit actuellement être RSA-SHA256. Le sujet est fixé par l'AC, doit être unique au sein d'une AC et peut être une valeur aléatoire, ...

- Les extensions du RFC 3779, qui permettent de décrire les ressources Internet sont obligatoires. Les autres extensions sont interdites : on construit un profil dédié à la certification d'un droit d'utilisation sur les ressources Internet, pas un profil multi-usages.

- La validation se fait toujours en vérifiant les champs du certificat, sa validité (non révoqué, période de validité en cours) et en essayant de construire une chaîne de confiance jusqu'à un certificat racine mais il faut aussi vérifier la cohérence des ressources annoncées entre un certificat "enfant" et son "parent" : le certificat parent doit inclure ou englober les ressources annoncées dans le certificat "enfant".

- On ne conserve ni l'infrastructure de distribution ni le modèle de sécurité de x509. D'une part, comme nous venons de le voir, les Autorités de Certification x509 "classiques" (DigiCet, VeriSign, Thawte, ...) n'ont aucun rôle dans la RPKI. D'autre part, jusque-là, x509 apportait une certitude sur l'identité de la personne ou de l'organisation inscrite dans le champ "Subject" d'un certificat : cette personne/organisation est bien ce qu'elle prétend être. Dans le cas de la RPKI, on ignore le champ "Subject", on ne cherche pas à prouver l'identité d'une personne ou d'une organisation mais à faire une association entre l'organisation qui détient la clé privée associée au certificat et une ou plusieurs ressources Internet : celui qui détient la clé privée est le titulaire de la ressource (et peut en redistribuer une partie). Bien sûr, il ne suffit pas de voler une clé privée pour s'emparer d'une ressources : tout comme les noms de domaine ou d'autres secteurs, des mécanismes de récupération basés sur les informations fournies au RIR/LIR sont prévus si votre clé privée est compromise.

Des objets cryptographiques

Actuellement, deux types d'objets cryptographiques sont normalisés. Rien n'empêche la normalisation de types d'objets supplémentaires dans le futur.

ROA

Le premier type d'objets est ROA (Route Origin Authorizations). Ce sont les objets centraux de RPKI+ROA. Chaque ROA exprime, pour un AS, une autorisation d'annoncer au moins un préfixe. Un ROA contient une ou plusieurs assertions comme : « L'AS 64501 est autorisé à annoncer les préfixes 192.0.2.0/24 et 2001:0DB8::/32 ». Un ROA permet de lister plusieurs préfixes autorisés à être annoncés par un AS mais il ne permet pas d'autoriser un ou plusieurs préfixes à être annoncés par plusieurs AS. Exemple impossible : « Les AS 64501 et 64502 sont autorisés à annoncer les préfixes 192.0.2.0/24 et 2001:0DB8::/32 ». Dans ces cas-là (PI et PA multi-homée), il faudra générer plusieurs ROA, un par AS que l'on souhaite autoriser, chacun d'entre eux listant les deux préfixes autorisés.

Taille et topologies

Par défaut, l'autorisation contenue dans un ROA est stricte : seule une annonce dont le préfixe a strictement la même longueur sera acceptée. Avec les exemples précédents, une annonce plus précise portant, par exemple, sur 192.0.2.0/25 sera refusée. Cependant, il est possible d'annoncer plusieurs longueurs pour un même préfixe sans pour autant multiplier les ROA grâce à une propriété, « MaxLenght », associée à chaque préfixe dans un ROA. Grâce à cette propriété, on peut exprimer des assertions comme :

- « 192.0.2.0/24 longueur maximale /24 » : L'AS pourra seulement annoncer 192.0.2.0/24. Les annonces pour les préfixes plus précis (/25, ...) seront refusés. C'est le comportement par défaut si « MaxLenght » n'est pas spécifiée.

- « 192.0.2.0/24 longueur maximale /26 » : L'AS pourra annoncer 192.0.2.0/24 ou n'importe quel préfixe plus spécifique ayant une longueur inférieure ou égale à /26 : les deux /25 recouverts par le /24 ou même les quatre /26 englobés par le /24. En revanche, il ne pourra pas annoncer un /27.

- « 192.0.2.0/24 longueur maximale /26 192.0.2.0/28 » : L'AS pourra annoncer 192.0.2.0/24 ou n'importe quel préfixe plus spécifique ayant une longueur inférieure ou égale à /26 ainsi que 192.0.2.0/28.

Il est évidemment possible de découper les autorisations entre plusieurs AS (mais dans plusieurs ROA, pour rappel) : le titulaire d'un préfixe /24 peut très bien autoriser un AS à annoncer uniquement le /24 alors qu'il permet à un deuxième AS d'annoncer le même préfixe de /24 jusqu'à /26 et à un troisième AS d'annoncer un /28. Seule la cohérence du découpage est bloquante.

Les ROA s'adaptent aux topologies réelles. Pour avoir un aperçu des possibilités, on peut parcourir la section 3 du RFC 6907 qui décrit plusieurs scénarios et les objets à créer dans ces situations.

Interdire l'annonce d'un préfixe

Pour interdire l'annonce d'un ou de plusieurs préfixes, il suffit de créer un ROA qui les associe à l'ASN 0, qui est un numéro d'AS réservé c'est-à-dire un numéro qui ne doit jamais apparaître dans une annonce BGP. Ainsi, si une annonce contient un préfixe interdit, elle sera refusée car l'AS de l'annonce (exemple : 64501) ne conviendra pas à celui indiqué dans le ROA (AS 0). Si une annonce contient le même préfixe mais associé à l'AS 0, l'annonce sera acceptée d'un point de vue du ROA mais refusée car l'ASN 0 est réservé.

Cette méthode couvre au moins trois usages :

- Interdire l'annonce des préfixes réservés (privés, locaux, documentation, multicast local, ...) ou non alloués. Normalement, si l'on suit les BCP, ces préfixes devraient être filtrés et ne devraient jamais circuler, même partiellement sur Internet. Or, nous avons vu des contre-exemples. C'est l'IANA qui est chargé d'émettre les certificats et les objets pour ces préfixes. Attention : cela ne remet pas en cause le fait qu'en pratique personne n'a voulu l'IANA comme seule racine de la RPKI : l'IANA ne sera ici qu'une racine supplémentaire de la RPKI.

- Interdire l'annonce des préfixes alloués mais pas encore annoncés. Un opérateur peut avoir fait une demande de préfixe en prévision d'une augmentation de ses capacités mais ne pas encore utiliser la nouvelle allocation. Un nouvel opérateur peut avoir obtenu une allocation sans être encore prêt à l'annoncer car il n'a pas encore déployé son infrastructure. Exemple réel : ARN, FAI associatif alsacien. Il s'est écoulé un trimestre entre l'obtention des ressources (préfixes v4/v6 et ASN) et la mise en place de l'infrastructure.

- Les titulaires de préfixes alloués mais pas annoncés globalement peuvent émettre des ROA pour être sûrs que leurs préfixes ne seront pas annoncés globalement. Le débat revient régulièrement sur les listes de discussion orientées réseaux : « un préfixe alloué mais non annoncé globalement sur Internet est-il un préfixe non utilisé ? ». Pourtant, des usages, par ailleurs reconnus par les RIR[20], peuvent nécessiter un adressage public non annoncé :

- Une organisation a pu obtenir des préfixes avant l'apparition du RFC 1918 en 1996, avoir numéroté son réseau et ne pas vouloir supporter le coût d'un re-numérotage compatible RFC 1918.

- Des usages proscrivent le NA(P)T (plusieurs serveurs) et des protocoles fonctionnent mais avec des bricolages (ICMP, FTP, SIP, ...), d'où des besoins d'un adressage "privé".

- Des organisations peuvent faire des interconnexions privées entre elles en utilisant un préfixe public. BGP permet même cela avec une communauté spéciale : NO-EXPORT. Cette démarche se justifie d'autant plus lorsque le besoin d'un adressage unique globalement (ce que ne garantit pas l'adressage RFC 1918) se fait sentir.

Ghostbusters

Le deuxième type d'objet est Ghostbusters. Ce sont des objets annexes de RPKI+ROA mais ils prendront leur importance lors des débogages. En effet, tous les déploiements de services et plus particulièrement de systèmes de sécurité (DNSSEC, par exemple) nous ont montrés qu'il y a toujours des problèmes et qu'il faut donc être en mesure de pourvoir faire remonter des informations jusqu'aux personnes qui sont en position d'agir.

Dans le cadre de RPKI+ROA, de nombreux problèmes peuvent survenir : certificat expiré, un ROA ne correspond plus avec les annonces légitimes, ...

Les personnes à même d'agir seront souvent celles qui disposent des clés privées des certificats d'AC. Comment les contacter ?

- Pour rappel, les certificats de la RPKI ne contiennent pas le nom de leur titulaire (le champ « Subject » peut être généré aléatoirement par l'AC qui a signé le certificat).

- Les bases de données des RIR, utilisées par whois, ne sont pas forcement à jour. De plus, rien ne garantit que la personne qui a fait la demande des ressources est aussi celle qui s'occupe de RPKI+ROA au sein d'une grande organisation.

Bien que Twitter ait fait ses preuves comme outil de gestion de crise, les auteurs de RPKI+ROA ont imaginé une solution plus pérenne et indépendante. Au moins une des personnes responsables de la gestion des certificats d'AC et donc de la RPKI+ROA au sein d'une organisation peut, si elle le souhaite (la démarche est volontaire), créer un objet Ghostbusters contenant une vCard simplifiée : elle ne peut contenir qu'une seule fois les propriétés VERSION:4.0, FN [nom/prénom], ORG [organisation] et au moins une fois les propriétés ADR [adresse postale], TEL et EMAIL.

Les Ghostbusters sont des objets destinés aux humains, pas aux machines : leur contenu ne sera pas utilisé par les routeurs. Il est évident que les informations fournies dans un Ghostbusters sont publiques comme tous les objets de RPKI+ROA, qu'elles peuvent ne pas être fiables (comme un whois) et que la personne désignée ne devient pas titulaire des ressources de l'AC associée au Ghostbusters.

Les objets de type Ghostbusters créent donc un deuxième canal de communication, parallèle à whois, qui augmente la probabilité de pouvoir contacter rapidement la personne responsable de RPKI+ROA dans une organisation qui sera à même de corriger le dysfonctionnement.

Émission et signature des objets cryptographiques

Tous les objets cryptographiques de RPKI+ROA sont émis par le titulaire d'un préfixe qui utilisera la clé privée associée au certificat d'AC qu'il a obtenu pour les signer. Plus précisément, le titulaire d'un certificat d'AC générera un certificat dit End-Entity Certificat (EE) pour chaque objet (ROA, Ghostbusters, ...) qu'il souhaite signer et signera ce certificat EE avec la partie privée qui correspond à la partie publique contenue dans le certificat d'AC.

Un certificat EE se différencie d'un certificat d'AC par le fait qu'il ne peut pas déléguer de ressources, c'est-à-dire que la partie privée qui y est associée ne peut pas servir à signer d'autres certificats d'AC : la partie privée associée à un EE peut uniquement signer les objets de RPKI+ROA. La présence de la contrainte « AC» au sein d'un certificat permet d'indiquer si ce dernier est un certificat d'AC ou un certificat EE.

Un objet est signé par un seul EE et un EE doit signer un seul objet. Cette association unique présente des avantages au niveau de la sécurité et de la flexibilité :

- On peut détruire la clé privée qui correspond à un certificat EE après signature. La seule information cruciale à protéger, au sens intégrité et disponibilité, est la clé privée associée au certificat d'AC. Plus on réduit le matériel à protéger, plus on augmente la probabilité que la protection soit efficace.

- La révocation d'un seul objet est facile : il suffit de révoquer le certificat EE auquel il est associé.

La question que l'on peut se poser est « Pourquoi ne pas tout signer (certificats d'AC des AC "filles" ainsi que tous les objets) avec le certificat d'AC ? ». Les deux raisons principales que je vois sont la flexibilité-simplicité et la sécurité. On peut illustrer la sécurité en disant qu'avec le mécanisme certificat d'AC + certificat EE, le matériel cryptographique est partagé entre plusieurs paires de clés (dont certaines peuvent être détruites, pour rappel) : l'une signe les certificats d'AC, les autres signent chaque objet de RPKI+ROA. Cela force également le changement des paires de clés qui signent les objets. On peut illustrer la flexibilité et la simplicité avec un problème comme celui-ci : comment révoquer un ROA (car il ne correspond plus à la réalité des annonces) sans pour autant révoquer l'intégralité des autres ROA encore valides si l'on n'a qu'un certificat d'AC pour tout signer ? Il faudrait créer un mécanisme de révocation supplémentaire qui rendrait RPKI+ROA plus complexe.

Format des objets cryptographiques

Cryptographic Message Syntax (CMS) est un format générique d'encapsulation de données vouées à être protégées par de la cryptographie. CMS est normalisé dans le RFC 5652 et est utilisé dans quelques applications, la plus importante, jusqu'à présent, étant S/MIME.

Tous les objets de la RPKI (ROA, Ghostbusters, ...) utilisent un gabarit CMS normalisé dans le RFC 6488. L'objectif de ce gabarit CMS est le même que celui du profil x509 pour les certificats de la RPKI ou que le profil vCard pour les objets Ghostbusters : adapter la norme, ici CMS, à l'usage considéré. Ce gabarit fixe les propriétés utilisables ou non, restreint les valeurs possibles de ces propriétés (exemple : les algorithmes cryptographiques utilisables) et défini la procédure de vérification/validation commune à tous les objets de la RPKI.

Le gabarit normalise la structure générale commune à tous les objets relatifs à la RPKI. Le contenu, l'information que l'on cherche à signer, varie d'un type d'objet à un autre : dans un ROA le contenu est un ASN et une liste de préfixes IP alors que dans un Ghostbusters, il s'agit d'une vCard minimaliste. Il faut donc normaliser chaque classe d'objets afin de définir les propriétés et des règles de validation plus spécifiques propres à la classe d'objets.

Schéma de nommage des objets cryptographiques

Tous les objets de RPKI+ROA suivent un schéma de nommage recommandé : le nom est dérivé de la clé publique associée à l'objet : sha1 + base64url du RFC 4648 à quoi s'ajoute un suffixe normalisé dépendant de la classe de l'objet (.cert pour les certificats d'AC, .roa pour les ROA, .mft pour les Manifest, ...). Un certificat d'AC aura donc un nom dérivé de sa clé publique. Les autres objets (ROA, Ghostbusters, ...) auront un nom dérivé de la clé publique de leur certificat EE.

Ce schéma de nommage permet de conserver un nom persistant pour les objets ainsi qu'une chaîne de validation tant que les paires de clés ne sont pas changées. Ce schéma de nommage est plus important pour les certificats d'AC que pour les autres objets car il amène de la flexibilité. Par exemple : un LIR reçoit de nouvelles ressources de son RIR : son certificat d'AC doit être mis à jour pour refléter ces nouvelles allocations. Sans ce schéma de nommage, le LIR devrait possiblement resigner tous ses objets, y compris les certificats des AC filles (car les certificats ont liés entre eux par l’équivalent de pointeurs, nous y reviendrons).

Ce schéma de nommage apporte aussi la garantie de sécurité que certains anciens objets seront bien écrasés par leur nouvelle version.

Des points de publication

La question qui se pose désormais est de savoir comment distribuer tous les objets de RPKI+ROA (au sens large : certificats d'AC, ROA, Ghostbusters, ...) aux caches validateurs afin que ces derniers puissent, ou non, valider les ROA et transmettre, le cas échéant, les autorisations qu'ils contiennent aux routeurs.

RPKI+ROA utilise un système de dépôts.

Structure du système de dépôts

À chaque certificat d'AC est associé un dossier (au sens dossier sur un système de fichiers) contenant tous les objets non expirés signés avec la clé privée associée à ce certificat (ROA, autre certificat d'AC, ...). Ce dossier est appelé un point de publication, il est complet, c'est-à-dire qu'il contient, en permanence, tous les objets non expirés d'une AC. Un point de publication est l'endroit de référence pour récupérer les objets d'une AC[21].

Un ou plusieurs points de publication peuvent être diffusés par une même grappe de serveurs, par une même entité et donc partager un début d'URI commun. Concrètement, un ou plusieurs dossiers sont mis à disposition par une même entité. Cet ensemble est appelé une instance de publication. Les points de publication contenus dans une instance n'ont pas forcement de liens entre eux bien que ce soit le cas dans la pratique : les points de publication sont regroupés car une AC est membre ou cliente d'une autre.

Une seule instance n'a pas vocation à contenir tous les points de publication et donc tous les objets de RPKI+ROA. C'est d'ailleurs ce qui se passe en pratique : les RIR mettent à disposition une instance qui contient leur point de publication ainsi que ceux de leurs membres (les LIR et les titulaires de PI, pour rappel). L'instance de chaque RIR n'est pas complète : elle ne contient pas les points de publication des autres RIR. De même, un LIR ou un opérateur pourrait héberger sa propre instance contenant uniquement son point de publication.

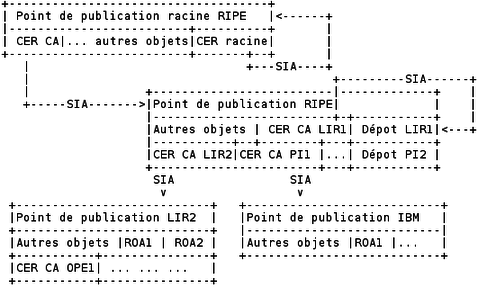

Une hiérarchie distribuée

Le système de dépôts de RPKI+ROA forme une hiérarchie distribuée un peu à la manière de l'arbre inversé que forme le DNS (à l'exception bien sûr qu'il n'y a qu'une seule racine globale reconnue au sommet du DNS, celle de l'ICANN (on ne s'attardera pas sur les projets de racines alternatives) alors qu'il y a, à l'heure actuelle, cinq racines dans RPKI+ROA). Un point de publication "fait autorité" pour une AC.

On peut alors se demander « sachant qu'un point de publication est complet mais qu'une instance peut-être incomplète, comment un cache-validateur peut être sûr de récupérer tous les objets de RPKI+ROA afin de permettre à un router de prendre les meilleures décisions possibles ? ».

Chaque certificat doit contenir, entre autres, deux propriétés :

- Authority Information Access (AIA) : indique, sous forme d'URI quel est le certificat d'AC qui a signé ce certificat. Ce champ est anecdotique dans cette explication.

- Subject Information Access (SIA) : indique, uniquement pour les certificats d'AC, l'URI du point de publication de l'AC.

Ainsi, le champ SIA permet de mailler un certificat d'AC à son point de publication. Exemple en image :