Table des matières

- MS Removal Tool

- Trouver le DN (Distinguished Name) d'un Active Directory

- Configurer Alcasar pour authentifier les utilisateurs à partir d'un Active Directory

- Problème de DNS avec Alcasar

- Monter rapidement une passerelle

- Effacer un mot de passe de session Windows

- MySQL : forcer le changement du mot de passe root

- Alcasar : désactiver DHCP

- Alcasar : retrouver la traçabilité

- Amon NG : Authentification des utilisateurs avec un Active Directory

Après cette absence, je vous livre des solutions rapides à des problèmes techniques qui me sont arrivés ou qui sont arrivés à des personnes que je connais.

MS Removal Tool

Si vous avez le malheur d'avoir à gérer des machines Windows et qu'un utilisateur peu scrupuleux colle un rogue (définition) et notamment le rogue nommé "MS Removal Tool" sur l'une d'elle, pensez à utiliser le logiciel de désinfection Rogue Killer. Pensez à changer le nom de l’exécutable pour le nom d'un processus système (exemple : winlogon.exe) afin que l'outil ne soit pas détecté et supprimé par MS Removal Tool. Vu chez Malekal

Trouver le DN (Distinguished Name) d'un Active Directory

Quand vous voulez interfacer un Active Directory (bouuh mais pas le choix) avec un autre logiciel en utilisant le protocole LDAP, vous devez fournir le DN, c'est à dire la structure (= la hiérarchie) vers un enregistrement depuis le bas de l'arbre jusqu'en haut (et dans ce sens là !). Pour décrire cette hiérarchie, vous avez des attributs (CN, OU, DC, ...) à votre disposition (voir LDAP sur Wikipédia).Voir une comparaison pour mieux comprendre (en anglais).

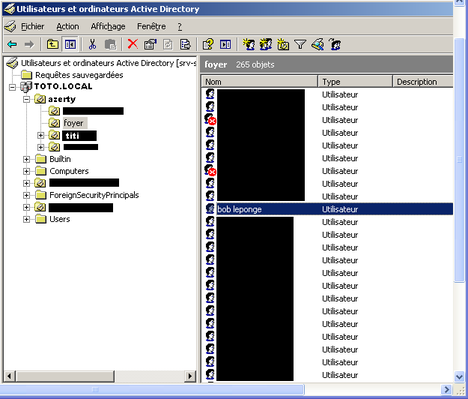

Je sais pas pour vous mais moi je galère toujours un peu pour "voir" le DN d'un Active Directory. Cette fois-ci, j'ai pris des captures d'écran afin de pouvoir me servir de ce cas concret maitrisé lors d'un prochain interfaçage. Évidemment, j'ai changé les noms 😉 Maintenant, je vous laisse réfléchir : dans l'image ci-dessous, quel est le DN de l'utilisateur "bob leponge" ?

Réponse : CN=bob leponge,OU=foyer,OU=azerty,DC=TOTO,DC=LOCAL

N'oubliez pas de decomposer le DC en utilisant le "." comme délimiteur ;).

Maintenant, supposons que vous avez des utilisateurs à authentifier. Ceux-ci se trouvent tous dans l'OU "azerty". Néanmoins, tous ne se trouvent pas dans l'OU "foyer", certains se trouvent dans l'OU "titi". Or le logiciel qui va réaliser l'authentification de vos utilisateurs à partir de l'A.D. vous demande le DN de la base. Vous l'aurez peut-être compris : il faut indiquer uniquement la base commune. Dans notre exemple, nous nous arrêterons à l'OU "azerty". Le DN de la base sera donc : OU=azerty,DC=TOTO,DC=LOCAL.

Configurer Alcasar pour authentifier les utilisateurs à partir d'un Active Directory

Avec ce que nous venons de dire ci-dessous, la configuration d'Alcasar va être simple :

Nom : adresse IP ou nom DNS du serveur Active Directory

DN de la base : OU=azerty,DC=TOTO,DC=LOCAL (à adapter à votre cas, voir ci-dessus)

Identifiant LDAP : sAMAccountName (donné par Alcasar)

Filtre de l'utilisateur : (objectClass=radiusprofile) (donné par Alcasar)

Utilisateur LDAP DN : CN=bob leponge,OU=foyer,OU=azerty,DC=TOTO,DC=LOCAL (à adapter à votre cas, voir ci-dessus)

Mot de passe de l'utilisateur : je vous laisse deviner ce qu'il faut mettre ici

Pour l'utilisateur LDAP, je vous conseille de créer un utilisateur dans votre A.D. avec juste un droit de lecture sur les OU désirées afin d'accroître, un minimum, la sécurité.

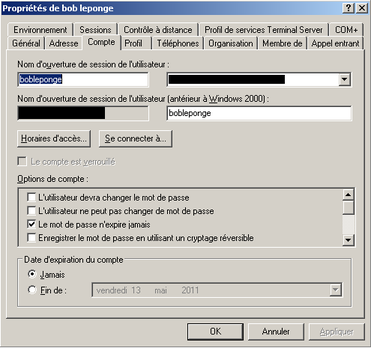

Les utilisateurs ne devront pas s'identifier avec leur nom complet mais avec leur login de session Windows inscrit dans l'A.D. Par exemple, notre utilisateur bob leponge devra se connecter avec son login "bobleponge". Voir la capture ci-dessous :

Problème de DNS avec Alcasar

Symptômes : Alcasar n'intercepte pas vos requêtes, vous n'avez pas accès à la page d'authentification ni au web. Pourtant, vous avez configuré votre client avec une IP appartenant au réseau de consultation du serveur Alcasar, avec le même masque de réseau. Le serveur Alcasar est définit comme passerelle par défaut et comme résolveur DNS sur le client.

Quand vous tapez l'adresse IP du serveur dans un navigateur, vous pouvez y accéder. Quand vous tapez l'IP d'un site web au lieu de son nom de domaine, vous pouvez également y accéder. Quand vous effectuez un nslookup ou un dig, vous obtenez un message "Accès refusé".

La solution se trouve sur le forum d'aide aux utilisateur Alcasar : PB requêtes DNS (sur le forum adullact.net).

Monter rapidement une passerelle

Je vous en ai déjà parlé brièvement mais un rappel ne fait pas de mal.

Vous êtes sur une machine sur un certain réseau, disons 192.168.182.1/24 et vous voulez accéder à une machine d'un autre réseau, disons 192.168.0.1/24. Les machines n'étant pas sur le même réseau, vous devez installer une passerelle entre les deux réseau.

Pour cela, il vous faut :

- Un ordinateur équipé de deux cartes réseau

- Activer l'ip forwarding : Windows (pensez à redémarrer après le changement dans le registre) | GNU/Linux. Vous n'avez pas besoin d'activer le NAT.

- Configurer les routes sur les deux machines qui doivent communiquer.

Note : ajout des routes :

Sous une machine GNU/Linux :

route add -net 192.168.182.1/24 gw 192.168.0.254 |

Sous une machine Windows :

route add 192.168.182.0 mask 255.255.255.0 192.168.0.254 |

Si vous préférez ajouter une route vers la machine uniquement et non plus vers tout le réseau (ce que je vous conseille) :

GNU/Linux :

route add -host 192.168.182.1 gw 192.168.0.254

|

Windows :

route add 192.168.182.1 mask 255.255.255.255 192.168.0.254 |

255.255.255.255 représente le masque de réseau pour une seule machine. Utilisé notamment dans les offres ADSL *box (et les accès internet en général, même sans *box).

Effacer un mot de passe de session Windows

Plutôt que de cracker le password avec pwdump/John the Ripper ou ophcrack, je préfère effacer le mot de passe. J'y vois deux avantages : rapidité et préservation de la confidentialité. Sachant qu'un utilisateur moyen (et même parfois les "power users") mettent le même mot de passe à peu près partout, je trouve cette méthode plus convenable.

Pour effacer le mot de passe ou en définir un nouveau, j'utilise un utilitaire qui n'est pas nouveau : Offline NT Password and Registry editor. En cadeau, je vous donne également un lien vers un très bon tutoriel (pdf).

MySQL : forcer le changement du mot de passe root

En cas d'oublie de votre mot de passe root : mysql - Documentation Ubuntu Francophone, paragraphe 3.4.

Alcasar : désactiver DHCP

Si vous ne voulez pas utiliser le protocole DHCP sur votre réseau de consultation, suivez ceci : désactiver le DHCP de chilli (sur le forum adullact.net).

Alcasar : retrouver la traçabilité

Par défaut, Squid, le logiciel proxy connu et reconnu utilisé dans cet ensemble logiciel est utilisé en mode transparent. Ce mode permet de ne pas avoir à configurer les options des navigateurs et autres applications sur les postes clients pour leur indiquer à quelle adresse et sur quel port interroger le proxy. Comment ça marche ? Le serveur Alcasar étant définit comme passerelle par défaut sur les clients, il reçoit donc les paquets. Une règle dans le pare-feu Netfilter redirige les paquets à destination du port 80 (et autres selon la configuration voulue) vers le port du proxy. Ainsi, vous perdez la traçabilité dans les logs : toutes les connexions semblent venir de l'adresse locale (127.0.0.1).

Pour retrouver un semblant de traçabilité (rappelons qu'une IP peut être changée par un utilisateur et ne permet donc pas toujours de faire le lien avec un utilisateur), il suffit donc de supprimer la règle de redirection dans iptables (table nat), chaine prerouting, de vérifier que Squid écoute bien sur d'autres interfaces réseau que l'interface de bouclage et configurer les applications des postes clients pour passer via le proxy avec l'IP et le port associés.

Amon NG : Authentification des utilisateurs avec un Active Directory

Amon NG est un module du projet Eole NG.

L'authentification des utilisateurs peut-être activée dans l'outil de configuration gen_config : il faut mettre à "Oui" l'option "Activation de l'authentification Web (proxy)" dans l'onglet "Services" puis de "Valider le groupe". Un nouvel onglet "Authentification" apparaît alors afin de vous permettre de saisir les paramètres. Vous n'avez plus qu'à choisir "LDAP (Active Directory)" dans la liste des types d'authentification et à entrer vos paramètres, les mêmes que pour Alcasar (voir ci-dessus).

Néanmoins, les paramètres ne sont pas correctement écrit dans le fichier de configuration de Squid (/etc/squid/squid.conf". Il convient donc de chercher la chaîne "auth_param basic program" et d'éditer la ligne qui n'est pas commentée.

Il faut changer le paramètre "-b" qui doit représenter le DN de la base et le paramètre "-D" qui doit correspondre au DN de l'utilisateur autorisé à consulter l'Active Directory.

Dans notre exemple précédent, cette ligne ressemblerait à :

auth_param basic program /usr/lib/squid/ldap_auth -R -b "OU=azerty,DC=TOTO,DC=LOCAL" -D "CN=bob leponge,OU=foyer,OU=azerty,DC=TOTO,DC=LOCAL" -w motdepasse -f sAMAccountName=%s -h IP de l'A.D. |

Je reviendrai sur Alcasar et Eole NG dans un prochain billet.

Bonjour tous,

je suis débutant à utiliser alcasar et j’ai de sérieux problèmes qui sont:

– Comment byasser l’authentification alcasar.

– comment faire pour utiliser le dhcp et dns de d,nsmasq.

Je vous remercie.